Gängige E-Mail-Sicherheitsprotokolle, die jedes Unternehmen haben sollte

Bei jeder Art von Geschäft ist die Kommunikation der Schlüsselfaktor, der darüber entscheidet, ob die Beziehung zu einem Erfolg oder Misserfolg wird. Auch wenn uns so viel Technologie zur Verfügung steht, ist unsere bevorzugte Form der Kommunikation im Geschäftsleben immer noch das gute alte Gespräch von Angesicht zu Angesicht.

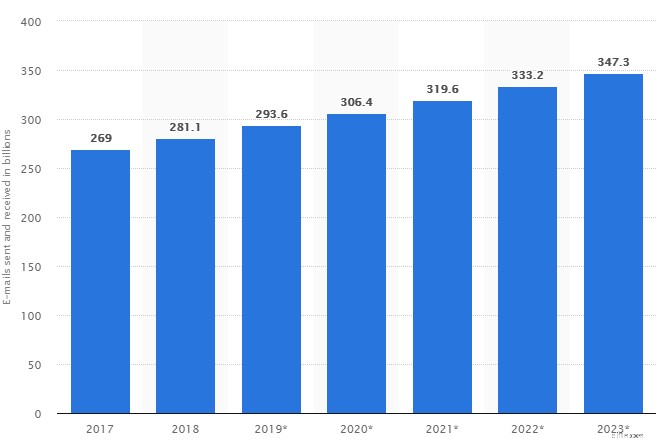

Das ist im heutigen dynamischen Markt natürlich nicht immer möglich. Aber zu unserem Glück erfand und verschickte Ray Tomlinson 1971 die erste E-Mail-Nachricht, wie wir sie heute kennen. Seitdem hat sich die E-Mail zu einem wichtigen Kommunikationsmittel im Geschäftsleben entwickelt. Allein im Jahr 2018 wurden täglich 281 Milliarden E-Mails versendet. Die Vorhersagen gehen davon aus, dass dies nur zunehmen wird, wie in diesem Diagramm gezeigt:

Verständlicherweise mag diese Zahl für den Durchschnittsbürger riesig erscheinen – aber vergessen Sie nicht, dass mehr als die Hälfte der täglich versendeten E-Mails Spam sind. Überraschenderweise ist diese Zahl in den letzten Jahren zurückgegangen. Einer der Gründe für diese Verbesserung sind die sich ständig weiterentwickelnden Sicherheitsprotokolle, die nicht nur Spam behandeln, sondern auch zahlreiche andere Probleme, mit denen eine Nachricht konfrontiert werden kann, bevor sie vom Empfänger geöffnet wird.

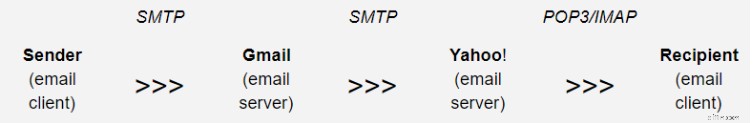

Erklären Sie den Weg, den Ihre Nachricht macht, wenn Sie auf Senden klicken und wenn es im Posteingang des Empfängers erscheint, mag es einfach erscheinen, aber es gibt bestimmte Dinge, die ohne unser Wissen passieren. Dieses Diagramm hilft, den Prozess zu visualisieren:

Die drei am häufigsten verwendeten E-Mail-Protokolle sind SMTP, POP3 und IMAP. Das erste ist das Übertragungsprotokoll Ihrer Nachricht, und die anderen beiden sind diejenigen, die es lesen.

SMTP

Simple Mail Transfer Protocol ist das Protokoll, das für die E-Mail-Übertragung zwischen E-Mail-Clients (z. B. Thunderbird, Mailbird, Microsoft Outlook) und E-Mail-Anbietern (z. B. Gmail, Zoho Mail, iCloud, Yahoo) verantwortlich ist.

Im Gegensatz zu den beiden anderen kann dieses Protokoll nur zum Versenden von E-Mails verwendet werden und kann diese nicht vom Server abrufen. Eines der Haupthindernisse ist der Mangel an E-Mail-Authentifizierung und -Sicherheit, was wiederum bedeutet, dass die Benutzer Spam-Mails erhalten.

POP3

Post Office Protocol 3 wird von E-Mail-Clients verwendet, um die Nachricht von einem Server abzurufen. Clients, die POP3 verwenden, speichern die Nachricht auf dem Computer ihres Benutzers und löschen sie vom E-Mail-Server. POP3 bietet Benutzern auch die Möglichkeit, die Nachricht auf dem Server zu speichern. Dieses Protokoll wurde mit der Möglichkeit erstellt, die Nachrichten offline zu löschen, zu verfassen und zu lesen.

IMAP

Das Internet Message Access Protocol teilt viele Attribute mit POP3, aber ein wesentlicher Unterschied besteht in der Möglichkeit, dass mehrere Benutzer gleichzeitig E-Mails bearbeiten können. Dies ist sehr hilfreich für Unternehmen, die die Kommunikation mit Kunden verschiedenen Teammitgliedern zuweisen. Auch IMAP speichert E-Mails standardmäßig auf dem Server mit der Option, vom Benutzer gelöscht zu werden.

In den nächsten Monaten wird Really Simple Systems OAUTH und IMAP in sein Produkt zur E-Mail-Integration integrieren, damit es sich sicherer mit den Mailservern der Kunden verbinden kann.

Nachdem Sie nun eine ungefähre Vorstellung davon haben, wie Ihre E-Mail ihr Ziel findet, gehen wir zu allen Sicherheitsprotokollen über, die erforderlich sind, um Ihre Nachricht vor unerwünschten Blicken zu schützen und Ihren Posteingang vor Spam zu schützen.

Digitale Zertifikate

Durch die Verwendung digitaler Zertifikate sichern Sie Ihre E-Mail kryptografisch. Digitale Zertifikate sind eine Art von Public-Key-Verschlüsselung. Die Verschlüsselung erfolgt durch Anwendung einer mathematischen Funktion auf eine Datei, die den Inhalt der Datei für jeden ohne den richtigen Entschlüsselungsschlüssel unerreichbar macht.

Das Zertifikat ermöglicht es Ihnen, verschlüsselte E-Mails mit einem vordefinierten Schlüssel zu empfangen und verschlüsselte Nachrichten an andere Zertifikatbenutzer zu senden. In diesem Sinne fungiert Ihr digitales Zertifikat als eine Art digitaler Pass, der Ihre Online-Identität bestätigt.

Ihr öffentlicher Verschlüsselungsschlüssel ist für jeden verfügbar. Ein Absender verwendet es, um seine Nachricht zu verschlüsseln, sodass nur Sie diese Nachricht mit Ihrem privaten Schlüssel öffnen können. Wenn Sie mehr über digitale Zertifikate erfahren möchten, können Sie sich dieses YouTube-Video von Dave Crabbe ansehen.

SSL/TLS-Protokolle

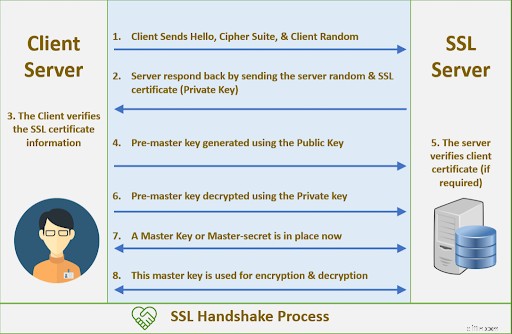

SSL (Secure Sockets Layer) ist der Vorgänger von TLS (Transport Layer Security). Beides sind Protokolle der Anwendungsschicht, die das Sicherheits-Framework bereitstellen, das mit SMTP zusammenarbeitet, um Ihre E-Mails zu schützen. Seit 2015 ist SSL offiziell veraltet, aber es gibt immer noch eine alarmierende Anzahl von Websites, die es unterstützen.

TLS bietet zusätzliche Sicherheit für SMTP und sogar einige andere kommunizierende Computerprogramme. E-Mail-Clients senden und empfangen Nachrichten unter Verwendung von TCP (Transmission Control Protocol), um den „Handshake“ zu initiieren. Der Handshake ist eine Reihe von Aktionen, die der E-Mail-Client und -Server durchlaufen, um die Sicherheit zu validieren und den E-Mail-Übergang zu beginnen.

Erzwungenes und opportunistisches TLS

Die zwei möglichen TLS-Konfigurations-E-Mail-Server entscheiden, ob Ihre Nachricht versendet wird oder nicht.

Wenn Ihre Konfigurationen auf „Opportunistisches TLS“ eingestellt sind, versucht Ihr Server beim Senden einer Nachricht zu überprüfen, ob der empfangende Server TLS unterstützt.

Wenn der Zielserver TLS unterstützt, wird Ihre Nachricht dann über einen gesicherten Kanal mit dem TLS-Protokoll gesendet.

Wenn der Zielserver TLS jedoch nicht unterstützt, wird die Nachricht trotzdem über einen unsicheren Kanal gesendet. Die gleiche Prüfung findet statt, wenn Ihre Konfiguration auf „Erzwungenes TLS“ eingestellt ist, der einzige Unterschied besteht darin, dass die Nachricht nicht gesendet wird, wenn der andere Server das TLS-Protokoll nicht unterstützt.

Absenderrichtlinien-Framework

Einfach ausgedrückt, autorisiert SPF die Verwendung von Domains in E-Mails.

Eines der größten Missverständnisse über SPF ist, dass es dafür verantwortlich ist, Sie vor Spoofing zu schützen.

„Spoofing“ ist der Begriff, der verwendet wird, wenn Hacker und Spammer ihre bösartigen E-Mails so maskieren, dass sie als Nachrichten von gesunden Domänen erscheinen. Zur Überraschung vieler verarbeitet SPF nicht die Absenderadresse – es verifiziert E-Mails nur auf Transportebene. Diese Adressen sind für den Benutzer nicht sichtbar und können sich von denen in der Kopfzeile „Von“ unterscheiden, die der Benutzer sieht.

SPF schützt Sie nicht direkt vor Spoofing oder Spam, setzt jedoch Spam-Filtersysteme ein.

Hier sind zwei Schritte, die erklären, wie SPF wirklich funktioniert:

Richtlinie festlegen

Die Richtlinie wird vom Domänenadministrator veröffentlicht und gibt an, welche E-Mail-Server Nachrichten von dieser Domäne senden dürfen. Diese Richtlinie wird auch als SPF-Eintrag bezeichnet und ist im Domain Name System (DNS) enthalten.

Identifizieren Sie die IP

Wenn eine Nachricht empfangen wird, prüft ein eingehender Server den DNS auf den Rückweg. Danach wird die IP-Adresse mit den autorisierten IP-Adressen im SPF-Eintrag verglichen. Unter Verwendung der Regeln aus der Richtlinie wird die Nachricht entweder akzeptiert, abgelehnt oder markiert.

DKIM/DMARC

Domain Keys Identified Mail und Domain-Based Message Authentication, Reports &Conformance bilden zusammen mit SPF die heilige Dreifaltigkeit der E-Mail-Zustellung.

DKIM ist ein weiteres Protokoll, das dabei hilft, Ihre E-Mails während der Übertragung zu schützen. Als Erweiterung von SPF prüft es, von welcher Domain die Nachricht gesendet wurde und ob die Domain das Senden autorisiert hat. Dies geschieht durch die Verwendung digitaler Signaturen.

DMARC ist das Schlüsselelement im E-Mail-Sicherheitsprotokoll, da sowohl SPF als auch DKIM fehlschlagen müssen, wonach es auf eine bestimmte Nachricht reagiert. Es hat auch eine Richtlinie, die zusammen mit Ihrem DNS-Eintrag veröffentlicht wird. Bei richtiger Konfiguration kann die DMARC-Richtlinie im Gegensatz zu SPF und DKIM dem empfangenden Server mitteilen, wie er mit der eingehenden Nachricht umgehen soll.

Dies geschieht durch den Abgleich des „From“-Header-Domänennamens und des „Envelope from“-Domänennamens, der von SPF erfasst wurde, und macht anschließend dasselbe mit der DKIM-Signatur. Wenn die SPF-Prüfung und/oder die DKIM-Authentifizierung fehlschlägt, wird die Nachricht abgelehnt.

MTA/STS

MTA/STS ist eine der jüngsten Verbesserungen bei E-Mail-Sicherheitsprotokollen und ermöglicht eine sichere verschlüsselte Übertragung von Nachrichten zwischen SMTP-Servern.

Damit das Mail Transfer Agent-Strict Transport Security-Protokoll implementiert werden kann, muss die DNS-Richtlinie angeben, dass der Server eine Richtliniendatei von einer bestimmten Unterdomäne abrufen kann. Wenn die Richtlinie von HTTPS abgerufen wird, enthält sie eine authentifizierte Liste der Server der Empfänger.

Das Problem der Serververbindungsverschlüsselung könnte gelöst werden, aber Angreifer können immer noch auf den Server selbst zugreifen und die wertvollen Informationen sehen. Dieses Problem kann nur durch die Implementierung eines Ende-zu-Ende-Verschlüsselungsverfahrens gelöst werden.

Ende-zu-Ende-Verschlüsselung

Obwohl sie möglicherweise ähnlich wie SSL, TLS und SMTP funktioniert, unterscheidet sich diese Art der Verschlüsselung in einem entscheidenden Aspekt:Niemand kann die Nachricht zu irgendeinem Zeitpunkt des Prozesses sehen, bis sie entschlüsselt ist.

Das mag perfekt erscheinen, und Sie fragen sich vielleicht, warum wir nicht alle Ende-zu-Ende-Verschlüsselung verwenden, aber es ist nicht so einfach. Mainstream-Anbieter haben kein Interesse daran, diesen Service zu fördern oder anzubieten, da fast alle von ihnen auf Werbung und das Sammeln von Daten angewiesen sind. Dennoch gibt es einige, die eine End-to-End-Verschlüsselung unterstützen, wie Mailfence.com und Protonmail.com

Schlussfolgerung

Seit dem E-Mail-Datenfiasko von 2004 mit Jason Smathers ist klar, dass wir unsere Privatsphäre mehr denn je schützen müssen. Seitdem sind viele weitere Informations- und Datenschutzverletzungen aufgetreten, die zeigen, dass die durchschnittlichen Kosten für eine gestohlene Aufzeichnung mit vertraulichen oder sensiblen Informationen in den USA 221 US-Dollar betragen.

Aber die Kosten steigen, wenn Sie anfangen, den Verlust von Kunden und die schreckliche Publicity zu berücksichtigen, die Ihr Unternehmen erhalten wird. Da E-Mails von fast allen Unternehmen und Kunden verwendet werden, können wir nicht unterschätzen, wie wichtig diese Sicherheitsprotokolle sind.

Kundenbeziehungsmanagement

- 5 häufige Anlagefehler

- Sollte der Normalbürger realistisch in Unternehmen investieren?

- Einige gängige Versicherungsdienstleistungen für Unternehmen

- Sollte die Betriebshaftpflichtversicherung alles abdecken?

- Wie viel sollte ich sparen?

- Sollte ich ein sozial verantwortliches Anlageportfolio haben?

- Sollte ich eine Pflegeversicherung abschließen?

- Sollte ich eine Berufsunfähigkeitsversicherung haben?

- 5 wichtige Lektionen zum Thema Geld, die Sie schon vor Jahren lernen sollten

-

Top 7 Tipps, die jeder Anfänger über Bitcoin verstehen sollte

Top 7 Tipps, die jeder Anfänger über Bitcoin verstehen sollte Die meisten der heutigen Generation, Menschen investieren in Bitcoins, weil sie es sehr attraktiv finden. Die leichte Zugänglichkeit und auch die anderen Funktionen, die die Bitcoins bieten, sind sehr...

-

Sozialversicherungsempfänger sollten am 7. April Stimuluszahlungen erhalten

Sozialversicherungsempfänger sollten am 7. April Stimuluszahlungen erhalten Nach wochenlangem Warten erhalten ältere Amerikaner eine solide Schätzung, wann sie Konjunkturgelder erwarten können. Nur wenige Tage nachdem der amerikanische Rettungsplan in Höhe von 1,9 Billio...