Die Ransomware-Einnahmen von Ryuk übersteigen die 150-Millionen-Dollar-Marke

Die Betreiber hinter der berüchtigten Ryuk-Ransomware-Familie, einer der sich am schnellsten verbreitenden Stämme der Welt, haben bis heute mehr als 150 Millionen $ (ca. 110 Millionen £) durch kriminelle Aktivitäten verdient.

Der Ransomware-Stamm hat in den letzten Monaten hochkarätige Organisationen auf der ganzen Welt ins Visier genommen und Millionen von Dollar an Lösegeldzahlungen eingenommen, normalerweise in Bitcoin von einem einzigen Broker, laut Untersuchungen von Advanced-Intel und HYAS.

Die Analyse von Bitcoin-Transaktionen von bekannten Ryuk-Adressen hat ein kriminelles Unternehmen aufgedeckt, das auf mehr als 150 Millionen Dollar geschätzt wird, mit Lösegeldzahlungen, die sich manchmal auf Millionen von Dollar auf einmal belaufen.

Mehrere große Organisationen sind im vergangenen Jahr durch Ryuk gefallen, darunter der französische IT-Dienstleistungsriese Sopra Steria, der im Oktober bestätigte, dass er Ziel eines Angriffs war, von dem sich das Unternehmen erst nach Wochen erholte. Berichten zufolge hat dieser Vorfall das Unternehmen bis zu 50 Millionen € (ca. 45 Millionen £) gekostet. Ryuk hat in der Vergangenheit auch Gesundheitsorganisationen ins Visier genommen, darunter im September letzten Jahres Angriffe auf mehrere US-Krankenhäuser.

Der Advanced-Intel-Forscher Vitali Kremez enthüllte zuvor im November 2020, dass Ryuks größte Lösegeldzahlung 2.200 Bitcoins im damaligen Wert von 34 Millionen US-Dollar (etwa 25 Millionen Pfund) betrug. Wenn dieses Lösegeld heute bezahlt würde, wäre es aufgrund des jüngsten Bitcoin-Anstiegs mehr als 90 Millionen $ (mehr als 66 Millionen £) wert.

Das Ausmaß der durch Ryuk verursachten Störungen ist beeindruckend, wenn man bedenkt, dass es sich um eine relativ junge Sorte handelt, die erst 2020 an Bedeutung gewann, nachdem sie zuvor relativ unbekannt war. Untersuchungen zeigen beispielsweise, dass in den ersten drei Quartalen des Jahres 2019 nur 5.123 Angriffe verzeichnet wurden, verglichen mit 67 Millionen im Jahr 2020, wobei Ryuk im vergangenen Jahr ein Drittel aller Ransomware-Angriffe ausmachte.

Die neue Studie skizzierte auch, wie Vorläufer-Malware-Stämme, die Unternehmenssysteme infizieren, bevor Ryuk eingesetzt wird, Ziele daraufhin bewerten, wie lukrativ sie sein könnten. Diese berechnen eine Punktzahl auf der Grundlage verschiedener Faktoren, um zu bestimmen, wie wahrscheinlich es ist, dass Opfer ein höheres Lösegeld zahlen, was die nächsten Schritte der Betreiber informiert.

Die Ryuk-Hacker werden in dem Bericht auch als „sehr geschäftstüchtig“ beschrieben und „haben keinerlei Verständnis für den Status, den Zweck oder die Zahlungsfähigkeit der Opfer“. Opfer können versuchen zu verhandeln, aber die Telefonisten antworten gewöhnlich mit einer Ein-Wort-Ablehnung. In einem Fall weigerte sich Ryuk anzuerkennen, dass einer Organisation die Mittel fehlten, um zu bezahlen, weil sie sich an der Armutsbekämpfung beteiligte.

Die Forscher nannten verschiedene Schritte, die Unternehmen ergreifen können, um sich am besten vor Angriffen durch Ryuk oder einen der Vorläufer-Malware-Stämme zu schützen, darunter unter anderem Emotet, Zloader und Qakbot.

Zu diesen Ansätzen gehört das Einschränken der Ausführung von Microsoft Office-Makros, um zu verhindern, dass schädliche Skripts in Unternehmensumgebungen ausgeführt werden, sowie das Sicherstellen, dass alle Remote-Zugriffspunkte auf dem neuesten Stand sind und eine mehrstufige Authentifizierung (MFA) erfordern.

Schließlich sollten Unternehmen die Verwendung von Tools für den Fernzugriff als besonders riskant betrachten, einschließlich Citrix und Microsoft Remote Desktop Protocol (RDP). Die Offenlegung dieser Systeme sollte daher auf eine bestimmte Liste von IP-Adressen beschränkt werden, wenn ihre Verwendung erforderlich ist.

Blockchain

- Top 10 der größten Krypto-Venture-Runden im Jahr 2021

- Top 10 Kryptowährungspreise am 13. Juni

- Bisherige Top-Finanzierung und Investitionen in Kryptowährungen im Jahr 2021

- Top 10 Kryptowährungspreise am 24. Juni 2021

- Top 10 Kryptowährungen zum Kauf am 23. Juni

- Top 10 Kryptowährungspreise am 29. Juni 2021

- Raining Investments:Top-Kryptowährungsfinanzierung im Juni 2021

- Top 10 Kryptowährungspreise am 5. Juli 2021

- Top 10 Kryptowährungspreise am 03. Juli 2021

-

5 Top-Trends in der Finanztechnologie

5 Top-Trends in der Finanztechnologie FinTech-Trends In letzter Zeit, Im Finanzdienstleistungssektor gab es viel Aufsehen über die schnellen und radikalen Veränderungen in der Branche, die durch den Wechsel zu einem neuen, digitales Mod...

-

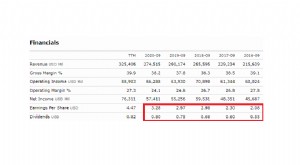

Gewinnrücklagen

Gewinnrücklagen Was sind Gewinnrücklagen? Gewinnrücklagen sind ein wichtiger Begriff in der Rechnungslegung. Der Begriff bezieht sich auf die historischen Gewinne eines Unternehmens, abzüglich der in der Vergangenh...