Hacker greifen jetzt Räte und Regierungen an,

In den letzten Wochen, Das Computernetzwerk von Johannesburg wurde von einer Hackergruppe namens Shadow Kill Hackers für Lösegeld festgehalten. Dies war das zweite Mal innerhalb von drei Monaten, dass ein Ransomware-Angriff Südafrikas größte Stadt getroffen hat. Diesmal, jedoch, Hacker stellten nicht die übliche Bedrohung dar.

Anstatt der Stadt den Zugriff auf ihre Daten zu verweigern, die Standarderpressung bei einem Ransomware-Angriff, Sie drohten damit, es online zu veröffentlichen. Dieser Angriffsstil, bekannt als Leakware, ermöglicht es Hackern, mit einem einzigen Angriff mehr Opfer ins Visier zu nehmen – in diesem Fall die Bürger der Stadt.

Der jüngste Angriff auf Johannesburg war der zweite jemals registrierte Leakware-Angriff dieser Art. und ein ähnlicher Angriff könnte Australien bald treffen. Und obwohl unsere aktuellen Abwehrmaßnahmen gegen Cyberangriffe fortgeschrittener sind als in vielen anderen Ländern, Wir könnten überrascht sein, weil Leakware auf einzigartige Weise funktioniert.

Ein neuer Angriffsplan

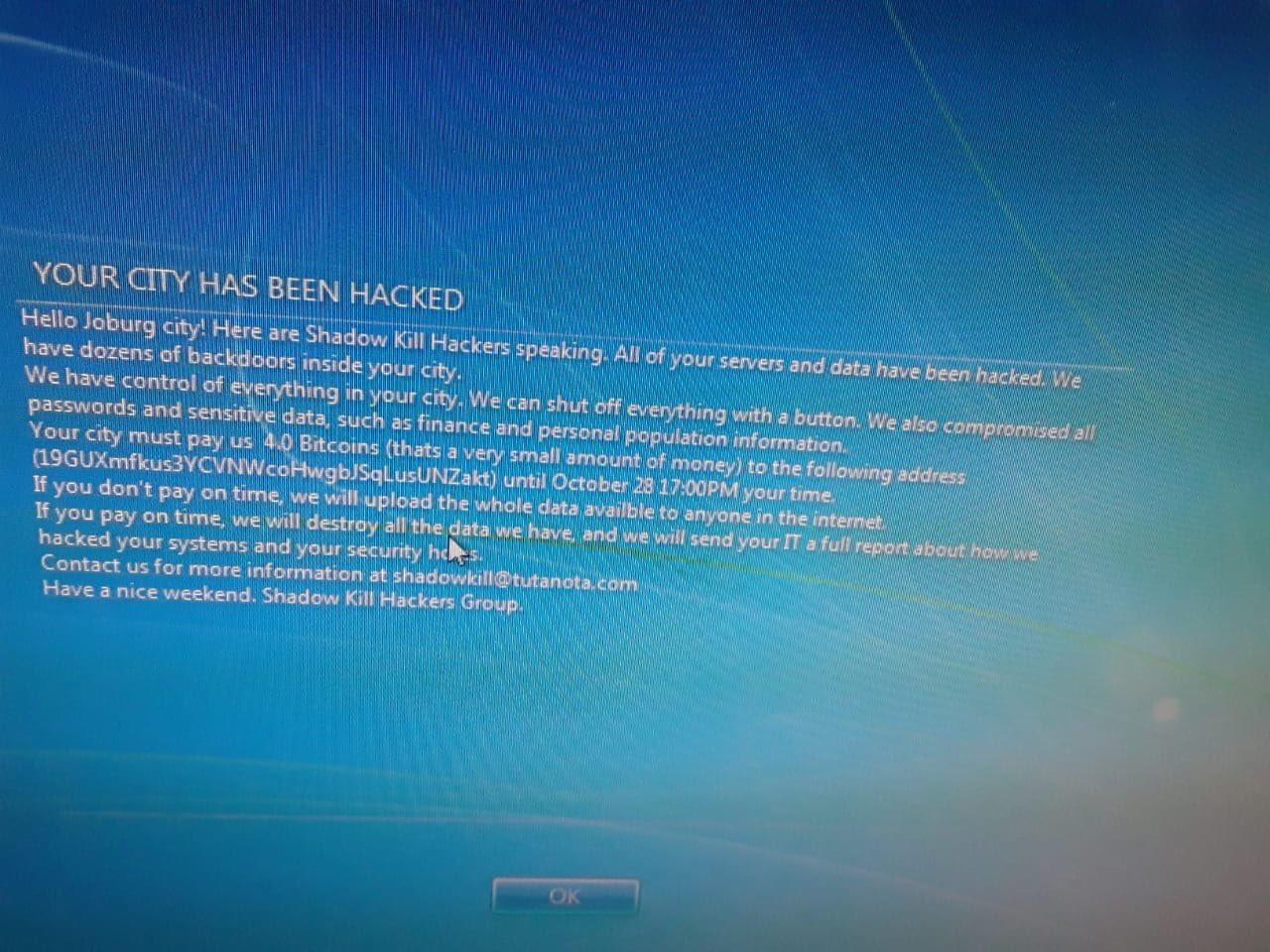

Während des Angriffs auf Johannesburg Mitarbeiter der Stadt erhielten eine Computernachricht, in der es hieß, Hacker hätten „alle Passwörter und sensiblen Daten wie Finanzen und persönliche Bevölkerungsdaten kompromittiert“. Als Gegenleistung dafür, dass Sie die gestohlenen Daten nicht online hochladen, es zu zerstören und zu enthüllen, wie sie den Bruch ausgeführt haben, die Hacker forderten vier Bitcoins (im Wert von etwa 52 A$, 663) - „ein kleiner Geldbetrag“ für einen riesigen Stadtrat, Sie sagten.

In diesem Fall, Der Zugriff auf die Daten wurde nicht verweigert. Die Androhung der Online-Veröffentlichung von Daten kann jedoch einen enormen Druck auf die Behörden ausüben, die Vorschriften einzuhalten. oder sie riskieren, sensible Informationen der Bürger freizugeben, und dabei ihr Vertrauen verraten.

Die Stadt Johannesburg beschloss, das Lösegeld nicht zu zahlen und die Systeme selbst wiederherzustellen. Wir wissen jedoch nicht, ob die Daten online veröffentlicht wurden oder nicht. Der Angriff deutet darauf hin, dass Cyberkriminelle weiterhin experimentieren und innovativ sein werden, um die aktuellen Präventions- und Abwehrmaßnahmen gegen Leakware-Angriffe zu überwinden.

Ein weiterer bemerkenswerter Leakware-Angriff ereignete sich vor einem Jahrzehnt gegen den US-Bundesstaat Virginia. Hacker stahlen Informationen zu verschreibungspflichtigen Medikamenten aus dem Staat und versuchten, ein Lösegeld zu erhalten, indem sie drohten, sie entweder online zu veröffentlichen oder oder an den Meistbietenden verkaufen.

Wann sollte man dem Wort eines Cyberkriminellen vertrauen?

Opfer von Ransomware-Angriffen haben zwei Möglichkeiten:Bezahlung, oder nicht bezahlen. Wenn sie sich für letzteres entscheiden, Sie müssen andere Methoden ausprobieren, um die von ihnen aufbewahrten Daten wiederherzustellen.

Wenn ein Lösegeld gezahlt wird, Kriminelle entschlüsseln die Daten oft wie versprochen. Sie tun dies, um die Compliance bei zukünftigen Opfern zu fördern. Das gesagt, Die Zahlung eines Lösegelds garantiert nicht die Freigabe oder Entschlüsselung von Daten.

Die Art von Angriffen in Johannesburg stellt einen neuen Anreiz für Kriminelle dar. Sobald die Angreifer die Daten gestohlen haben, und wurde das Lösegeld bezahlt, die Daten haben immer noch einen extraktiven Wert. Dies gibt ihnen duellierende Anreize, ob sie die Daten veröffentlichen oder nicht, da die Veröffentlichung bedeuten würde, dass sie weiterhin Wert von der Stadt erpressen könnten, indem sie die Bürger direkt ansprechen.

In Fällen, in denen die Opfer beschließen, nicht zu zahlen, Die Lösung bestand bisher darin, starke, separate und aktualisierte Datensicherungen, oder verwenden Sie einen der online verfügbaren Passkeys. Passkeys sind Entschlüsselungstools, die den Zugriff auf Dateien wiedererlangen, nachdem sie gegen Lösegeld gehalten wurden. indem Sie ein Repository mit Schlüsseln anwenden, um die gängigsten Arten von Ransomware zu entsperren.

Aber diese Lösungen adressieren nicht die negativen Folgen von Leakware-Angriffen, weil die „Geisel“-Daten nicht an das Opfer weitergegeben werden sollen, aber an die Öffentlichkeit. Auf diese Weise, Kriminelle schaffen es, sich innovativ zu entziehen, um von Backups und Entschlüsselungsschlüsseln besiegt zu werden.

Der traditionelle Ransomware-Angriff

Historisch, Ransomware-Angriffe verweigerten Benutzern den Zugriff auf ihre Daten, Systeme oder Dienste durch Sperren von ihren Computern, Dateien oder Server. Dies geschieht durch den Erhalt von Passwörtern und Login-Daten und deren betrügerische Änderung durch den Phishing-Prozess.

Dies kann auch erfolgen, indem die Daten verschlüsselt und in ein Format konvertiert werden, das für den ursprünglichen Benutzer unzugänglich ist. In solchen Fällen, Kriminelle kontaktieren das Opfer und drängen es, im Austausch für seine Daten ein Lösegeld zu zahlen. Der Erfolg des Kriminellen hängt sowohl vom Wert der Daten für das Opfer ab, als auch vom und die Unfähigkeit des Opfers, die Daten von woanders abzurufen.

Einige cyberkriminelle Gruppen haben sogar komplexe Online-Hilfekanäle für den „Kundensupport“ entwickelt. um Opfern beim Kauf von Kryptowährung zu helfen oder anderweitig bei der Zahlung von Lösegeld zu helfen.

Ärger in der Nähe von zu Hause

Angesichts des Risikos, sensible Informationen zu verlieren, Unternehmen und Regierungen zahlen oft Lösegeld. Dies gilt insbesondere in Australien. Letztes Jahr, 81 % der australischen Unternehmen, die einen Cyberangriff erlebten, wurden gegen Lösegeld festgehalten. und 51 % davon bezahlt.

Allgemein, Bezahlen erhöht tendenziell die Wahrscheinlichkeit zukünftiger Angriffe, Ausweitung der Verwundbarkeit auf weitere Ziele. Aus diesem Grund ist Ransomware eine wachsende globale Bedrohung.

Im ersten Quartal 2019, Ransomware-Angriffe nahmen um 118% zu. Sie richteten sich auch stärker auf Regierungen, sowie im Gesundheits- und Rechtsbereich. Angriffe auf diese Sektoren sind heute lukrativer denn je.

Die Bedrohung durch Leakware-Angriffe nimmt zu. Und wenn sie fortgeschrittener werden, Australische Stadträte und Organisationen sollten ihre Verteidigung anpassen, um sich auf eine neue Welle raffinierter Angriffe vorzubereiten.

Wie die Geschichte uns gelehrt hat, Vorsicht ist die Mutter der Porzelankiste.

Bitcoin

- Bitcoin,

- Sie können jetzt Bitcoin in der Cash-App abheben und einzahlen

- BTC-Gebühren sind im Moment billig AF ... Wenn Sie nicht in Eile sind

- GBTC- und ETCG-Prämien schmelzen ab

- Die GBTC- und KimChi-Prämien schmelzen dahin

- Wohltätigkeitsorganisationen nehmen jetzt digitales Geld – und die damit verbundenen Risiken

- Was sind Marktsegmentierung und Targeting?

- GDPR und Data Breach News:Sind Sie bereit?

- Warum Regierungen Bitcoin gegenüber misstrauisch sind

-

Was sind NOW-Konten und sollte ich eines eröffnen?

Was sind NOW-Konten und sollte ich eines eröffnen? NOW-Konten – oder verhandelbare Reihenfolge von Abhebungskonten – wurden als Schlupfloch für die Bankenregulierung der Weltwirtschaftskrise geschaffen. NOW-Konten bieten Zinsen auf Kundeneinlagen, e...

-

Kryptowährungen werden grün,

Kryptowährungen werden grün, und sie hören nicht auf Finden Sie heraus, warum Kryptounternehmen auf umweltfreundlichere Optionen umsteigen, um in Zukunft nachhaltig und an der Spitze zu bleiben. Nachhaltige Energie wird die ...